В настоящее время устройства беспроводной связи на базе стандартов802.11х продвигаются на рынка сетевого оборудования очень агрессивно.Количество всевозможного работающего оборудования стандартов 802.11х вмире впечатляет: по данным компании J`son & Partners, числохот-спотов в конце 2003 года превысило 43 тыс., а к концу 2004-гоувеличилось Более чем на 200%. Доля России в этих цифрах невелика, притом что количество сетей беспроводной связи неуклонно растет.Впечатляют не столько цифры, сколько те заблуждения, которые касаютсяобеспечения безопасной передачи данных в таких сетях.

802-11x – восприимчивость к угрозам извне

Сам принцип беспроводной передачи данных заключает в себевозможность несанкционированных подключений к точкам доступа. Взятьдотя бы непротокольные угрозы, которые составляют основу проблемы.При разработке корпоративной сети администраторы в первую очередьзаботятся о качественном покрытии территории офисов, забывая, чтохакеры могут подключиться к сети прямо из автомобиля, припаркованногона улице. Бывают ситуации, когда просто нереально заблокировать самувозможность слышать передаваемый трафик.

Не менее опасная угроза – вероятность хищения оборудования. Еслиполитика безопасности беспроводной сети построена на МАС-адресах, тосетевая карта или точка доступа, украденная злоумышленником, можетоткрыть доступ к вашей сети.

Часто несанкционированное подключение точек доступа к ЛВСвыполняется самими работниками предприятия. Защиту информации приподключении к сети таких устройств сотрудники обеспечивают тожесамостоятельно, не всегда задумываясь о последствиях.

Решением подобных проблем нужно заниматься комплексно.Организационные мероприятия в рамках данной статьи не рассматриваются -они чаще всего выбираются исходя из условий работы каждой конкретнойсети. Что касается мероприятий технического характера, то весьмахорошей результат достигается при использовании обязательной взаимнойаутентификации устройств и внедрении активных (Obrserver 8.3, AiropeekNX 2.01, Wireless Sniffer 4.75) и пассивных (APTools 0.1.0, xprobe0.0.2) средств контроля.

Уязвимость старых методов защиты

Защитой данных в беспроводных сетях комитет IEEE 802.11 занималсявсегда. К сожалению, методы обеспечения безопасности сетей 803.11х наэтапе их начального развития (1997-98 годы) использовались, мягкоговоря, неудачные.

Классический протокол шифраци WEP, разработанный компанией RSA DataSecurity, использует 40-битный ключ, который складывается сосгенерированным вектором инициализации (IV, 24 бит). С помощьюполученного ключа по алгоритму RC4 шифруются пользовательские данные иконтрольная сумма. Вектор IV передается в открытом виде.

Первым минусом, безусловно, является 40-битный ключ, поскольку дажеDES с его 56-битным ключом давно считается ненадежным. Вторым минусомможно считать неизменяемость ключа – применение статичного ключаупрощает проблему взлома. И наконец, сам подход к шифрованию кажетсявесьма сомнительным, Размер IV-24 бит, а значит, он повторится непозднее чем через 5 часов (длина пакета- 1500 байт, скорость – 11Мбит/с), и это в самом крайнем случае.

В 2001 году появились первые реализации драйверов и программ,позволяющих справиться с шифрованием WEP. Документ, описывающий этууязвимость, опубликован по адресу:http://www.isaac.cs.berkeley.edu/isaac/wep-faq.html.

Способы аутентификации тоже не внушают особого доверия. Например,ничего не стоит подслушать всю процедуру аутентификации по MAC-адресу,ведь МАС-адреса в кадре передаются незашифрованными. Самый удачный изперечисленных способов – PreShared Key. Но и он хорош только принадежной шифрации и регулярной замене качественных паролей.

Существует распространенное заблуждение, что применение уникальногоService Set ID (SSID) позволяет избежать несанкционированныхподключений. Увы, SSID пригоден лишь для логического разбиения сетевыхустройств на группы. Единственное, что вы можете сделать с помощьюSSID, – это смутить взломщиков использованием непечатных символов.

Алгоритм анализа зашифрованных данных

WEP-атаки

Недостаточность длины ключа, отсутствие его ротаций и сам принципшифрации RC4 – все это позволяет злоумышленнику организовать весьмаэффективную пассивную атаку. Причем для этого ему не придется совершатьникакие действий, которые помогли бы его обнаружить, – он будет простослушать канал. Не требуется при этом и специального оборудования-хватит обычной WLAN-карточки, купленной долларов за 20-25, а такжепрограммы, которая будет накапливать пакеты на жестком диске досовпадения значений вектора IV. Когда количество пакетов станетдостаточным (чаще всего от 1 до

4 млн. пакетов), WEP-ключ легко вычисляется.

Неплохих результатов может достичь хакер, прибегающий к активнымспособам атаки. Например, посылая в локальную сеть известные данные(скажем, из Интернета) и одновременно анализируя, как их зашифровалаточка доступа. Такой метод позволяет вычислить ключ и манипулироватьданными.

Еще один метод активной атаки – Bit-Flip attack. Алгоритм действияздесь следующий. В перехваченном фрейме, зашифрованном WEP, произвольноменяется несколько битов в поле Данные, пересчитывается контрольнаясумма CRC-32 и посылается обратно на точку доступа. Точка доступапринимает фрейм на канальном уровне, поскольку контрольная сумма верна,пытается дешифровать данное и отвечает заранее известным текстом,например: Ваш ключ шифрования неверен. Последующее сравнение текста взашифрованном и незашифрованном виде может позволить вычислить ключ.

АтакамDOS, использующим способ широкополосной модуляции DSSS, могут бытьподвержены устройства стандарта 802.11b и 802.11g, работающие на низкихскоростях.

Все вышесказанное позволяет говорить о ненадежности старых методовобеспечения безопасности в беспроводных сетях, поэтому в тех случаях,когда имеющееся оборудование не позволяет реализовать современныерешения по защите информации, необходимо либо использовать строжайшуюадминистративную политику, либо применять технологию IPSec-ESP, котораядаст возможность надежно защитить данные, однако заметно снизитпроизводительность ЛС.

Современные требования к защите

Любой пользователь будет спокоен, если сможет обеспечить решениетрех проблем для своего трафика: конфиденциальность (данные должны бытьнадежно зашифрованы), целостность (данные гарантированно не должны бытьизменены третьим лицом) и аутентичность (надежная проверка того, чтоданные получены от правильного источника).

Аутентификация

В настоящее время в различном сетевом оборудовании, в том числе вбеспроводных устройствах, широко применяется более современный посравнению со стандартами 1997-1998 годов способ аутентификации, которыйопределен в стандарте 802.1х. Принципиальное отличие его от прежнихспособов аутентификации заключается в следующем: пока не будетпроведена взаимная проверка пользователь не может ни принимать, мипередавать никаких данных. Стандарт предусматривает также динамическоеуправление ключами шифровании, что, естественно, затрудняет пассивнуюатаку на WEP.

Ряд разработчиков используют для аутентификации в своих устройствахпротоколы EAP-TLS и PEAP, но более широко к проблеме подходит CiscoSystems, предлагая для своих беспроводных сетей, помимо упомянутых,следующие протоколы:

- EAP-TLS – стандарт IETF, обеспечивающий аутентичность путем двустороннего обмена цифровыми сертификатами;

- РЕАР – пока предварительный стандарт (draft) IETF,предусматривающий обмен цифровыми сертификатами и дополнительнуюпроверку имени и пароля по специально созданному шифрованному туннелю;

- LEAP- фирменный протокол Cisco Systems, представляющим собойлегкий протокол взаимной аутентификации, похожий на двустороннийChallenge Authentification Protokol (CHAP). Использует разделяемыйключ, поэтому требует продуманной политики генерации паролей (впротивном случае, как и любой другой способ Pre-Shared Keys, подверженатакам по словарю);

- EAP-FAST – разработан Cisco на основании предварительногостандарта (draft) IETF для защиты от атак по словарю и имеет высокуюнадежность. Принцип работы схож с LEAP, но аутентификация производитсяпо защищенному туннелю.

Все современные способы аутентификации (см. таблицу) подразумеваютподдержку динамических ключей. Однако если сравнивать эти стандарты ипо остальным параметрам, та способы EAP-TLS и РЕАР оказываются болеетяжеловесными. Они больше подходят для применения в сетях, настроенныхна базе оборудования различных производителей.

Способы аутентификации, разработанные Cisco, выглядятпривлекательнее. Особую прелесть им придает поддержка технологии FastSecure Roaming, позволяющей переключаться между различными точкамидоступа (время переключений составляет примерно 100 мс), что особенноважно при передаче голосового трафика. При работе с EAP-TLS и РЕАРповторная аутентификация займет существенно больше времени и, какследствие, разговор прервется. Главный недостаток LEAP и EAP-FASTочевиден – эти протоколы поддерживаются в основном в оборудовании CiscoSystems.

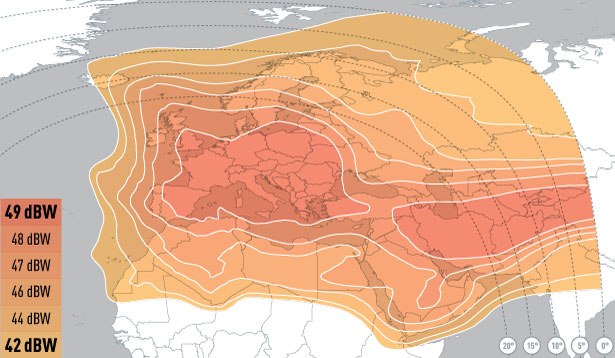

Структура пакета 802.11x при использовании TKIP-PPK, MIC и шифрации по WEP.

Шифрование и целостность

На основании рекомендаций 802.11i Cisco Systems реализован протоколТКIР (Temporal Integrity Protocol), обеспечивающий смену ключашифрования РРК (Per Packet Keying) в каждом пакете и контрольцелостности сообщений MIC (Message Integrity Check).

Процедура РРК предусматривает изменение вектора инициализации IV вкаждом пакете. Причем шифрация осуществляется значением хэш-функции отIV и самого WEP-ключа С учетом того, что WEP -ключи динамическименяются, надежность шифрации оказывается довольно высокой.

Обеспечение целостности возложено на проMIC. В формирующийся фреймдобавляются поля MIC и SEQuence number, в поле SEQ указываетсяпорядковый номер пакета, что позволяет защититься от атак, основанныхна повторах и нарушениях очередности. Пакет с неверным порядковымномерам просто игнорируется. В 32-битном поле МIС располагаетсязначение хзш-функции, вычисленной исходя из значений самого заголовкапакета 802.11, поля SEQ, пользовательских данных.

Другой перспективный протокол шифрования и обеспечения целостности,уже зарекомендовавший себя в проводных решениях, – AES (AdvancedEncryption Standart). Он обладает лучшей криптостойкостью по сравнениюDES и ГОСТ 28147-89. Длина ключа АЕS – 128,192 или 256 бит. Как ужеотмечалось, он обеспечивает и шифрацию, и целостность.

Заметим, что используемый в нем алгоритм (Rijndael) не требуетбольших ресурсов ни при реализации, ни при работе, что очень важно дляуменьшения времени задержки данных и нагрузки на процессор.

Стандарт 802.11i ратифицирован

Институт инженеров по электротехнике и радиоэлектронике (IЕЕЕ) 25июня текущего года ратифицировал давно ожидаемый стандарт обеспечениябезопасности в беспроводных локальных сетях – 802,11i.

Задолго до его принятия, еще в 2002 году, отраслевой консорциумWi-Fi Alliance предложил использовать в качестве промежуточноговарианта протокол WPA (Wi-Fi Protected Access), в который входилинекоторые механизмы 802-11i, в том числе шифрование по протоколу ТКIР(Temporal Key Integrity Protokol) и возможность применения системыаутентификации пользователей 802.1х, базирующейся на протоколе RADIUS.Протокол WPA существует в двух модификациях: облегченной модификации(для домашних пользователей) и модификации, включающей стандартаутентификации 802.1х (для корпоративных пользователей).

В официальном стандарте 802.11i к возможностям протокола WPAдобавилось требование использовать стандарт шифрования AES (AdvancedEncryption Standard), обеспечивающий уровень защиты, соответствующийтребованиям класса 140-2 стандарта FIPS (Federal Information ProcessingStandard), применяемого в правительственных структурах США.

Кроме того, новый стандарт приобрел и несколько малоизвестныхсвойств. Одно из них – key-caching: незаметно для пользователяинформация о нем записывается, что позволяет при выходе из зоныдействия беспроводной сети и последующем возвращении в нее не вводитьвсю информацию о себе заново.

Второе нововведение – преаутентификация, суть которой заключается вследующем: из точки доступа, к которой в настоящее время подключенпользователь, пакетпреаутентификации направляется в другую точкудоступа, обеспечивая этому пользователю предварительную аутентификациюеще до его регистрации на новой точке, тем самым сокращая времяавторизации при перемещении между точками доступа.

Wi-Fi Allianсe приступил к тестированию устройств на соответствиеновому стандарту (его еще называют WPA2). По заявлению представителейWi-Fi, повсеместной замены оборудования не понадобится. И еслиустройства с поддержкой WPA1 могут работать там, где не требуетсяпродвинутое шифрование и RADIUS-аутентификация, то продукты стандарта802.11i можно рассматривать как WPA-оборудование, поддерживающее AES.

Wi-Fi Protected Access

Стандарт Wi-Fi Protected Access (WPA) – это набор правил,обеспечивающих реализацию защиты данных в сетях 802.11х. Начиная савгуста 2003 года соответствие стандартам WPA является обязательнымтребованием к оборудования, сертифицируемому на высокое звание Wi-FiCertified(http://www.wi-fi.org/OpenSection/pdf/Wi-Fi_Protected_Access_Overview.pdf).

В спецификацию WPA входит немного измененный протокол TKOP-PPK.Шифрование производится на сочетании нескольких ключей – текущего ипоследующего. При этом длина IV увеличена до 48 бит. Это даетвозможность реализовать дополнительные меры по защите информации, кпримеру ужесточить требования к реассоциациям, реаутентификациям.

Спецификации предусматривают и поддержку 802.1х/EAP, и аутентификацию с разделяемым ключом, и, несомненно, управление ключами.

WPA-устройства готовы к работе как с клиентами, работающими соборудованием, поддерживающим современные стандарты, так и с клиентами,совершенно не заботящимися о своей безопасности. Категорическирекомендуется распределять пользователей с разной степенью защищенностипо разным виртуальным ЛС и в соответствии с этим реализовывать своюполитику безопасности.

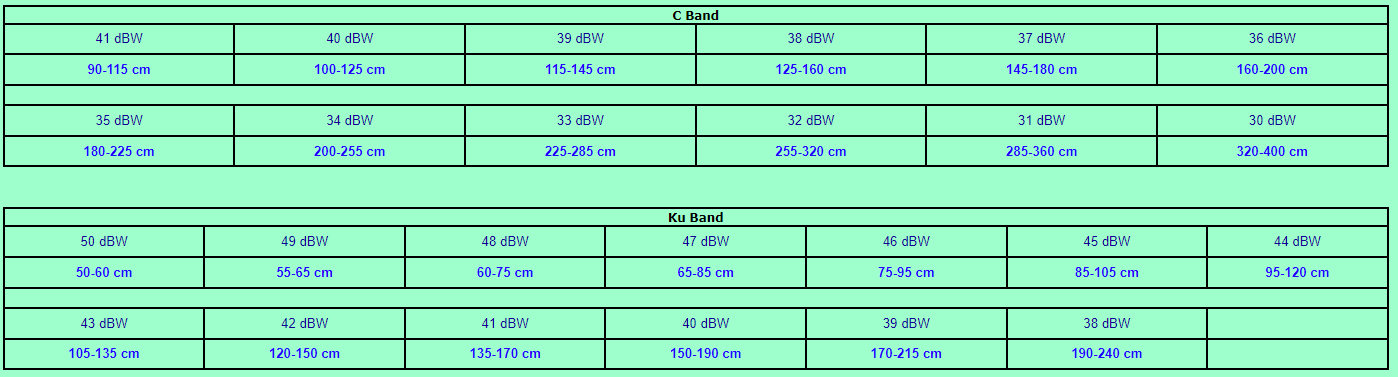

| Показатель | Способ | |||

|---|---|---|---|---|

| LEAP | EAP-FAST | PEAP | EAP-TLS | |

| Поддержка современных ОС | Да | Да | Не все | Не все |

| Сложность ПО и ресурсоёмкость аутентификации | Низкая | Низкая | Средняя | Высокая |

| Сложность управления | Низкая* | Низкая | Средняя | Средняя |

| Single Sign on (единый логин в Windows) | Да | Да | Нет | Да |

| Динамические ключи | Да | Да | Да | Да |

| Одноразовые пароли | Нет | Да | Да | Нет |

| Поддержка баз пользователей не в формате MS Windows | Нет | Да | Да | Да |

| Fast Secure Роуминг | Да | Да | Нет | Нет |

| Возможность локальной аутентификации | Да | Да | Нет | Нет |

| * Сложность управления низкая, но необходима продуманная политика генерации паролей, что усложняет управление. | ||||

Особенности способов аутентификации.

Выводы и рекомендации

При условии использования современного оборудования и По в настоящеевремя вполне возможно построить на базе стандартов серии 802.11хзащищенную и устойчивую к атакам беспроводную сеть, для чего необходимореализовать в ней лишь несколько разумных постулатов.

Нужно помнить, что почти всегда беспроводная сеть связана спроводной, а это, помимо необходимости защищать беспроводные каналы,является побудительным мотивом к внедрению новых методов защиты вбеспроводных сетях. В противном случае сеть будет иметь фрагментарнуюзащиту, что, по сути, является угрозой безопасности. Желательноиспользовать оборудование, имеющее сертификат Wi-Fi Certified, то естьподтверждающий соответствие WPA.

Многие администраторы, устанавливая в ЛС устройства, оставляютнастройки производителя по умолчанию, что категорически недопустимо всерьезных беспроводных сетях.

Несомненно, нужно внедрять 802.11х/EAP/TKIP/MIC и динамическоеуправление ключами. В случае смешанной сети следует использоватьвиртуальные локальные сети; при наличии внешних антенн применяетсятехнология виртуальных частных сетей VPN.

Необходимо сочетать как протокольные и программные способы защиты,так и административные. Имеет смысл подумать и о внедрении технологииIntrusion Detection Systems (IDS) или специальных программных пакетовдля обнаружения возможных вторжений.

При планировании защищенной беспроводной сети нужно помнить, чтолюбое шифрование или другие манипуляции с данными неизбежно приводят кдополнительным задержкам, увеличивают объем служебного трафика инагрузку на процессоры сетевых устройств. Безопасность – безусловно,важный фактор в современных сетях, но он теряет всякий смысл, еслитрафик пользователя не получает должной полосы пропускания. Сетисоздаются в конечном счете не для администраторов, а для пользователей.

Свежие комментарии